KONFIGURASI KEAMANAN JARINGAN

Konfigurasi Keamanan Jaringan

Sebelum memulai konfigurasi, ada beberapa hal yang perlu diperhatikan yaitu :

-Buatlah 2 buah Vm debian dengan menggunakan virtual box, debian 1 bertindak sebagai server dan debian 2 bertindak sebagai client

-Install Vm Kali linux untuk melakukan peretasan terhadap jaringan nantinya.

-Intallasi juga windows berapa saja yang akan bertindak sebagai client juga.

-Sinkronisasikan semua Vm yang ada pada virtual box ke dalam GNS3.

-Interface yang dipakai pada setiap client adalah internal network ( inet )

Lakukan setting Ip di dalam setiap client dengan menggunakan DHCP, agar mendapatkan Ip otomatis dari server tersebut. Jadi, sebelumnya lakukan konfigurasi dhcp pada server.

Jika sudah melakukan beberapa hal di atas, maka langsung saja ke dalam konfigurasi :

1. Buatlah Topologi seperti pada gambar di bawah ini ! Pada gambar di bawah ini bisa dilihat bahwa

disini menggunakan 2 enp0s atau 2 interface. Jadi, pada setiap client yang akan terhubung ke dalam server harus terhubung ke dalam Ip yang sama pada enp0s8.

2. Langkah awal dalam memulai konfigurasi adalah dengan menginstall paket net-tools di dalam server, agar bisa melakukan konfigurasi secara singkat ( apt install net-tools ).

3. Lanjutkan dengan menginstall paket Ip-table di dalam server tersebut untuk melakukan konfigurasi persistent pada Ipv4 dan juga Ipv6 ( apt install iptables-persistent ).

4. Setelah dari proses intallasi Ip-table, maka nanti akan muncul tampilan seperti di bawah ini !

Maksud dari tampilan di bawah ini, kalian diminta untuk tetap menjaga rules yang ada pada Ipv4 ini jadi pilih "yes" saja.

5. Begitu juga dengan tampilan di bawah ini ! Tampilan di bawah ini sama seperti pada tampilan sebelumnya, yakni tampilan Ipv4.

Jadi, kalian diminta untuk menjaga rules yang ada pada Ipv6, jadi "yes" saja.

6. Konfigurasi langkah berikutnya adalah masuk ke dalam file ( /etc/sysctl.conf ) untuKk mengaktifkan Ip forwardernya di dalam Ipv4.

7. Kemudian, lakukan perbaikan atau ubah Ip forward menjadi 1, dengan perintah " echo -n "1">> /proc/sys/net/ipv4/ip_forward " dan nanti akan otomatis berubah dengan sendirinya.

Kalian bisa melihatnya dengan menggunakan perintah, " cat /proc/sys/net/ipv4/ip_forward ".

8. Lakukan konfigurasi NAT MASQUERADE, agar perangkat client yang terhubung ke dalam enp0s8 di dalam server dapat terhubung ke dalam internet ( iptables -t nat -A POSTROUTING -o enp0s3 -j MASQUERADE ".

9. Jika semua konfigurasi Ip-table sudah dilakukan, langkah yang terakhir di dalam konfigurasi ip-table ini hanya melakukan konfigurasi save Ip-table ( iptables-save >/etc/iptables/rules.v4 ).

10. Jika kalian mau melihat konfigurasi sebelumnya yang sudah dilakukan, maka bisa menggunakan command " nano /etc/iptables/rules.v4 ".

Itu tadi adalah konfigurasi yang dilakukan di dalam server, selanjutnya kalian lakukan di dalam client debian saja dengan menginstall web server dan juga FTP di dalamnya untuk melakukan pengujian nantinya.

11. Ini adalah proses installasi di dalam client debian, dengan melakukan penginstallan web server dan juga FTP.

12. Sebelumnya, kalian sudah menyelesaikan beberapa konfigurasi di dalam server. Maka selanjutnya, lakukan pengetesan ping melalui client kali linux tersebut.

Seperti yang sudah dikatakan sebelumnya, bahwa disini kalian akan menggunakan kali linux untuk melakukan peretasan terhadap perangkat yang terhubung ke dalam jaringan server.

Maka lakukan tes ping di dalam kali linux ke dalam setiap client maupun server, dengan command masing - masing " ping ( ip client/server ) ".

13. Sebelumnya, kalian sudah melakukan konfigurasi NAT pada server. Maka dari itu lakukan juga test ping ke dalam google, dengan command " ping google.com ". Maka hasilnya akan berhasil karena sebelumnya kalian sudah melakukan konfigurasi NAT, jika belum

maka tidak akan bisa konek ke dalam google.

14. Selanjutnya adalah tahap terakhir, yaitu peretasan ke dalam setiap perangkat client yang ada. Sebelumnya jika kalian mau melakukan peretasan, kalian harus tergabung ke dalam Ip yang sama seperti pada percobaan kali ini yang sudah sama - sama terkonek ke dalam jaringan yang sama.

Kalian bisa menggunakan command " NMAP " untuk bisa mengetahui celah - celah yang bisa diretas. Pada command NMAP tersebut ada beberapa, Jadi langsung saja dipraktekan ke dalam pengujian kali ini.

Kalian bisa melakukan command "nmap -sP ( ip client ) " ini adalah bisa menampilkan keseluruhan dari Mac Address client yang terhubung ke dalam jaringan server.

15. Selanjutnya, kalian bisa melakukan command "nmap -sT ( ip client ) " ini adalah menampilkan port – port mana saja yang terbuka di dalam client dan bukan hanya itu saja,

perintah –sT ini juga menampilkan Mac Adress dari client tersebut. atau bisa disebut, gabungan dari command nmap sebelumnya.

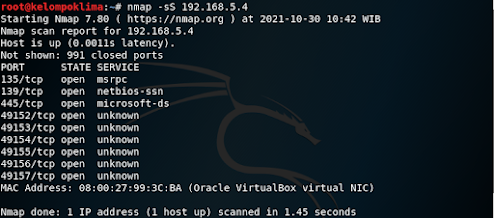

16. Kalian bisa melakukan command "nmap -sS ( ip client ) " ini sebenarnya sama dengan perintah –sT, kedua perintah ini sama – sama menampilkan port dan Mac Address dari client tersebut,

akan tetapi yang membedakan adalah pada kecepatan melakukan scanning, yang dimana pada perintah –sS ini lebih cepat melakukan scanning.

17. Kalian juga bisa melakukan command "nmap -sF ( ip client ) " ni memberikan informasi mengenai service yang sedang berjalan pada perangkat client dan juga menampilkan port, Mac address yang sama seperti perintah sebelumnya.

18. Terakhir kalian juga bisa melakukan command "nmap -sO ( ip client ) " ini menjelaskan secara detail dari semua command yang ada. Perintah –O ini menampilkan port mana saja yang terbuka,

service yang sedang berjalan, Mac address dari setiap client, dan juga mengetahui host operating system pada setiap perangkat client.

Itu tadi adalah beberapa command yang bisa kalian lakukan untuk bisa memulai untuk melakukan peretasan pada perangkat yang berada pada jaringan publik. Jadi, bisa dibilang ini adalah tahapan awal dengan melakukan scanning terlebih dulu ke dalam semua perangkat.

Gunakanlah kemampuan meretas kalian dengan baik, jangan disalahgunakan yaa teman - teman.

Sumber : Konfigurasi Keamanan Jaringan (amrfauzanglobe.blogspot.com)

Komentar

Posting Komentar